在前一篇中,我們認識了系統日誌。接下來就是實際開啟系統日誌,並觀察日誌,尋找是否有攻擊痕跡。

首先。先讓我們開啟系統日誌。

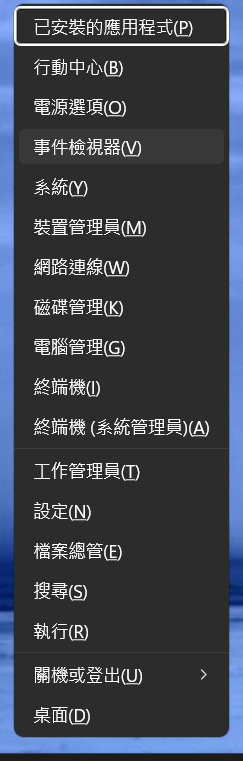

我們可以使用快捷鍵win+x,然後選擇事件檢視器。

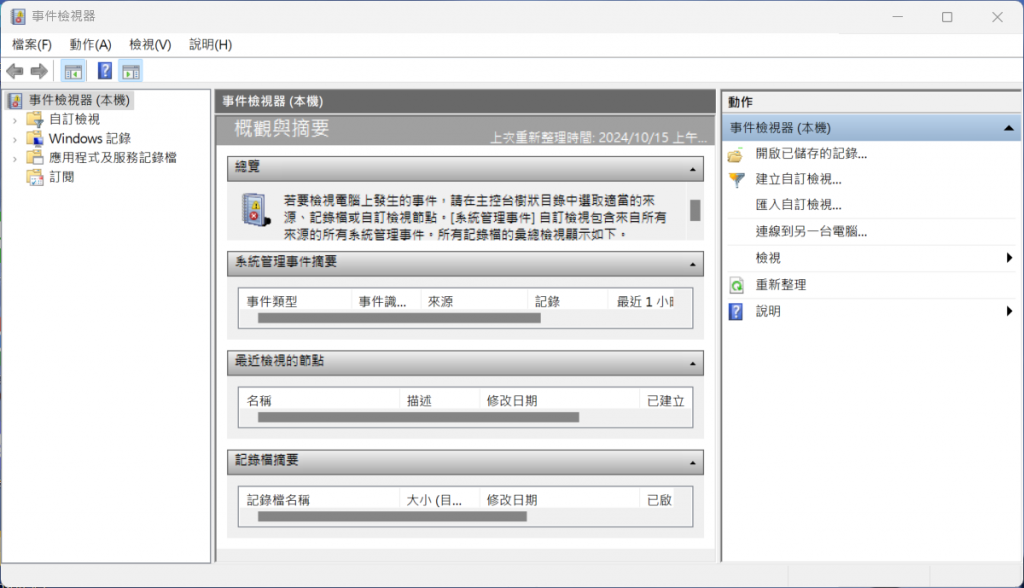

然後我們就可以打開查看了。

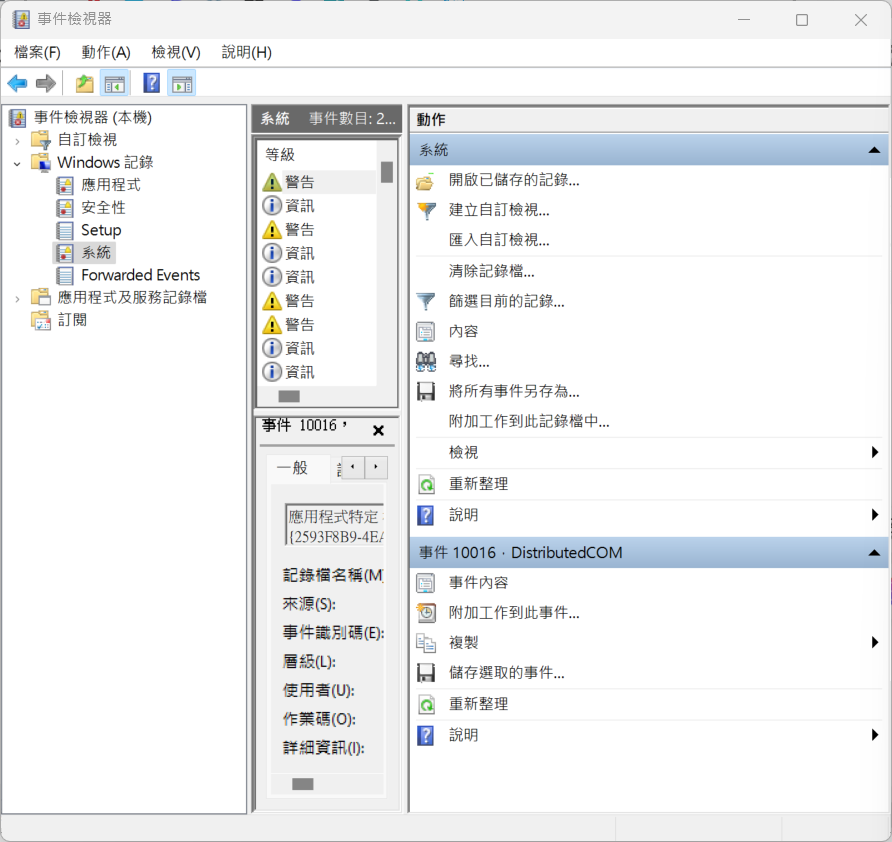

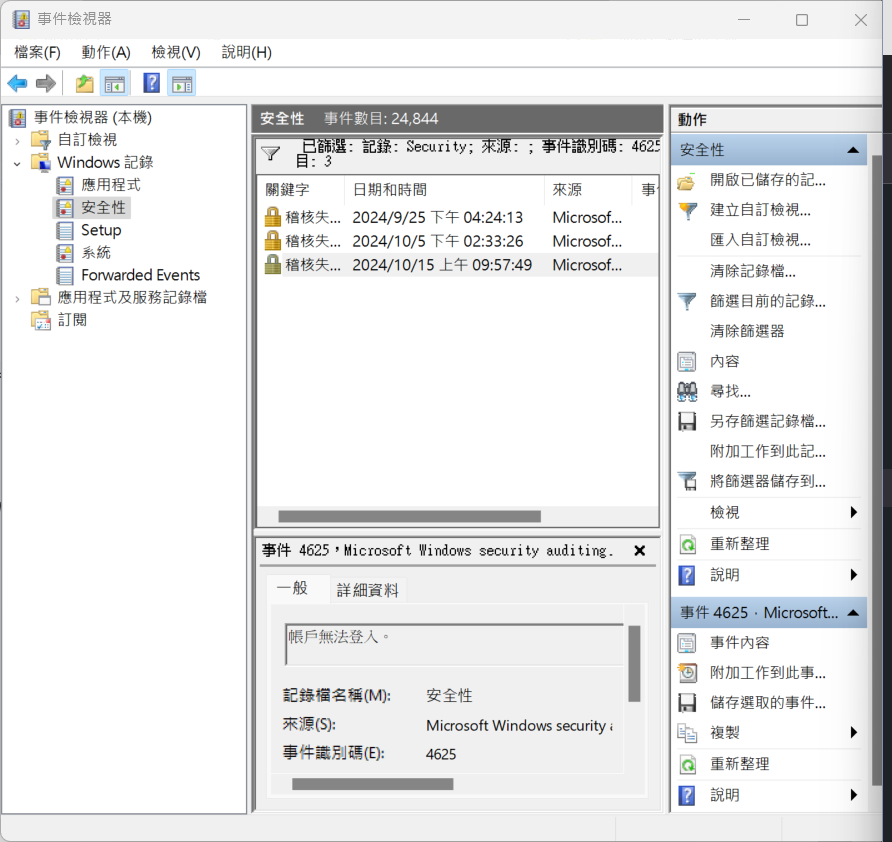

接下來只要從左側根據想查看的事件類型,選擇適當的類別,例如系統或安全性等。

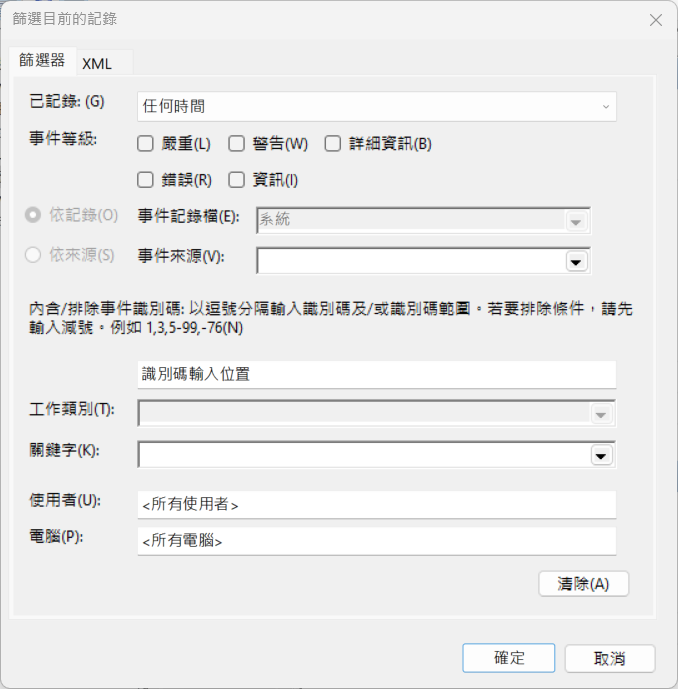

然後選擇「篩選目前的紀錄」,就可以輸入需要別碼(id)來檢查了。

首先我們來檢查是否有暴力破解現象。這是一種嘗試多次登入,直到猜對正確的用戶名和密碼的攻擊方式。系統日誌通常會記錄多次登入失敗的嘗試。

所以這種攻擊會有大量的 失敗登入事件,通常集中在短時間內發生。

查看事件ID 4625(登入失敗事件)。

如果看到某個IP地址或某個用戶的多次失敗登入,這可能是暴力破解攻擊的跡象。應考慮對這個IP進行封鎖,或增加安全措施,如限制登入嘗試次數或啟用多因素驗證(MFA)。

權限提升攻擊涉及攻擊者從普通使用者獲取管理員或系統權限,這會改變使用者的權限或授予高權限。

突然的高權限操作,特別是未知用戶或在非工作時間,通常是權限提升的徵兆。

4672 - 特權帳戶登入:記錄高權限帳戶登入的事件,例如具有管理員權限的用戶。

4670 - 權限變更事件:記錄對對象(如文件或文件夾)權限進行變更的活動。

4732 / 4733 - 組成員變更:記錄用戶加入或離開管理組等高權限用戶組的活動。

如果發現權限突然變更或來自未知用戶的高權限操作,應立即調查該用戶是否具備合法操作權限,並檢查其相關活動記錄。

分佈式拒絕服務攻擊(DDoS)會使大量惡意請求湧入系統,最終耗盡系統資源,使其無法為正常用戶提供服務。日誌中可能記錄大量的網絡連接請求,特別是來自同一或多個未知IP。

可以檢查防火牆日誌或網絡日誌來查看不尋常的連接數量。

如果發現大量來自同一IP的連接嘗試,特別是來自未知IP,可以考慮在防火牆中阻止這些IP,並調整系統資源分配以應對高流量。